En su momento, los pendrives fueron una revolución. Nos permitían y lo siguen haciendo, almacenar y transportar todo tipo de archivos, desde música y fotos hasta otros documentos. Sin embargo, su uso se ha ido reduciendo con la aparición de los servicios de almacenamiento en la nube, que ofrecen mayor capacidad, seguridad y comodidad. No obstante, si tenemos una llave o pendrive USB guardado en un cajón, por poca capacidad que tenga y aunque creamos que no vale para nada, podemos darle un segundo uso convirtiéndolo en una llave de seguridad para nuestro ordenador. De esta forma, podemos proteger nuestros datos y privacidad, de forma eficaz.

Siguiendo nuestra filosofía de dar una segunda vida a aquellos dispositivos que no usamos y sobre lo que ya hablamos en una publicación anterior de este blog, en este caso nos vamos a centrar en un pendrive.

Una llave de seguridad

Estos pequeños dispositivos nos pueden servir para proteger nuestro ordenador. Pese a ser un simple pendrive que se conecta al puerto correspondiente, también puede convertirse en una tarjeta con chip o un código de acceso.

Este método, más seguro que las contraseñas tradicionales, puede utilizarse por ejemplo, para acceder a nuestra cuenta de Google de forma segura, así como a otros servicios y funciona del mismo modo que la verificación en dos pasos, de la que ya hablamos en su momento en este blog.

Si tenemos un pendrive que ya no usamos, podemos convertirlo en este tipo de llave, con unos sencillos pasos y mejorar la seguridad de nuestro PC.

Hay razones para convertir un pendrive en desuso, en una llave de seguridad, como pueden ser:

- Añadir una capa adicional de seguridad.

- Es más segura que las contraseñas.

- Personalizar nuestro acceso al ordenador, de forma que nadie más pueda hacerlo.

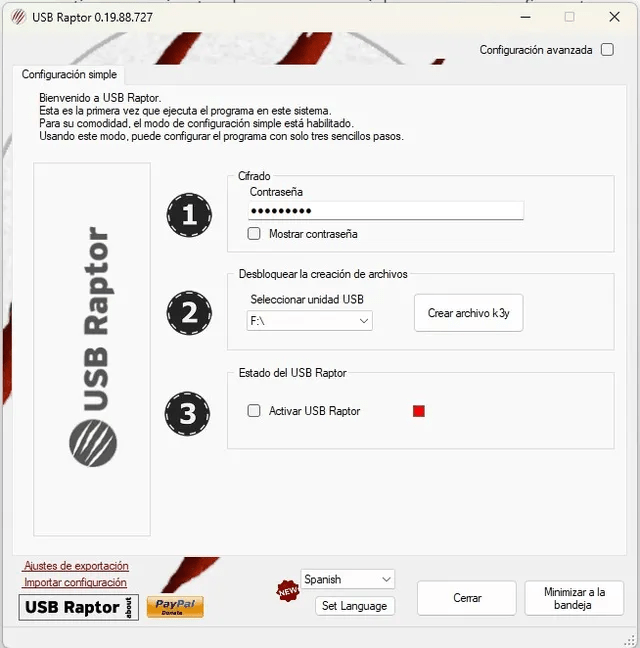

Gracias al programa USB Raptor, podemos transformar una memoria USB en un dispositivo de autenticación.

Es software libre y de código abierto que funciona con Windows 11 y Windows 10. Ello significa que lo podemos descargar gratis en nuestro ordenador de sobremesa o portátil, para así convertir cualquier memoria USB en una llave de seguridad, sin coste alguno.

Eso no quita que, al igual que ocurre con muchas aplicaciones de código abierto, podemos colaborar económicamente y de forma voluntaria con sus desarrolladores, para que puedan seguir trabajando en esta aplicación.

Tenemos que tener en cuenta lo siguiente:

- USB Raptor es una aplicación portátil que no requiere instalación. Tan sólo tenemos que descargar la aplicación y descomprimir la carpeta, para ejecutar el programa y seguir los pasos que nos irá indicando, para configurar nuestro USB.

- Tendremos que generar una contraseña maestra la primera vez que lo usemos. Es muy importante elegir una que sea segura y que sea fácil de recordar para nosotros. Para ello, no debemos olvidar los consejos para crear contraseñas seguras, tema sobre el que también publicamos en su día otro artículo en este blog.

- Buscaremos el menú desplegable de USB. Elegiremos nuestro pendrive en la lista y pulsaremos el botón Crear archivo k3y.

- De esta forma, se creará el archivo de clave cifrada y se almacenará en nuestro pendrive.

- El archivo de clave cifrada es esencial para acceder a nuestro ordenador, por lo que no lo debemos borrar ni perder, ya que nuestro acceso a nuestro propio ordenador se podría complicar, del mismo modo que si perdiésemos las llaves de casa.

- Después, activaremos USB Raptor y lo dejaremos funcionando en la bandeja del sistema en modo oculto.

- Con este método, nuestro ordenador se protegerá automáticamente al extraer la memoria USB. Sólo podremos acceder, si volvemos a insertar el pendrive o ingresamos la contraseña maestra.

USB Raptor nos permite proteger nuestro ordenador, usando nuestro pendrive como si fuese una llave de seguridad. Podemos configurar el programa para que sólo se desbloquee con un archivo específico en nuestro dispositivo USB.

También, podemos personalizar la seguridad con opciones como asociar el desbloqueo al número de serie de nuestro pendrive, impedir copias no autorizadas del archivo de clave y activar funciones de red para controlar nuestro ordenador de forma remota. Todo ello activando la opción Configuración avanzada, que aparece en la parte superior derecha de la pantalla principal de USB Raptor.

Si abrimos de nuevo la aplicación (recordemos que está minimizada en la barra de tareas) y marcamos la casilla “Configuración avanzada”, veremos que podemos hacer muchas otras cosas, como por ejemplo, ejecutar USB Raptor en el arranque del sistema.

De esta forma, siempre que encendamos el ordenador e iniciemos sesión con nuestra cuenta, el PC se mantendrá bloqueado a menos que tengamos la llave de seguridad conectada.

En este menú de opciones avanzadas, podemos configurar también otros ajustes, como proteger la interfaz de USB Raptor con una contraseña, retrasar el tiempo que tarda en bloquearse el equipo desde que desconectamos la llave de seguridad o silenciar el ordenador mientras está bloqueado.

Podemos aumentar la seguridad de la llave emparejando el archivo de bloqueo con el número de serie del pendrive. Esto evitará que nos puedan copiar el archivo .K3Y del pendrive, para crear otra llave de seguridad sin nuestro consentimiento.

Incluso tenemos la opción para bloquear otros equipos conectados a nuestra red, usando nuestro ordenador como «maestro». Las posibilidades son bastante amplias.

Conclusión

En resumen, el uso de pendrives en desuso como llave de seguridad para acceder a nuestro ordenador, representa un avance significativo en la protección de datos y el acceso seguro a los sistemas informáticos.

Esta tecnología, no sólo ofrece una capa adicional de seguridad frente a otros métodos tradicionales, sino que también proporciona una solución práctica y portátil para usuarios y profesionales de TI (Tecnologías de la Información).

A medida que avanzamos hacia una era digital más segura, la adopción de pendrives como herramientas de autenticación destaca la importancia de combinar la conveniencia con la seguridad robusta. Con la continua evolución de las amenazas cibernéticas, es muy importante que sigamos explorando y adoptando soluciones innovadoras como esta, para salvaguardar nuestra información más valiosa.

* NOTA ACLARATORIA: el programa mencionado en este artículo, es uno de tantos de los que podemos encontrar para llevar a cabo este cometido. El proceso de configuración puede diferir de uno a otro programa, pero la finalidad de este artículo se centra en la conveniencia de utilizar este método de autenticación, para aportar una capa extra a aquellos usuarios que desean mejorar la seguridad de acceso a sus equipos informáticos, disponer de exclusividad y evitar así que otras personas (en casa, en el trabajo, etc.), accedan a los dispositivos y la información que contienen.

Deja un comentario