En nuestros días, sumergirnos en la inmensa red de redes puede implicar ciertos riesgos, tanto para nuestra privacidad, como para la información que manejamos, sea personal o de terceros. Uno de los riesgos más habituales, es la monitorización de nuestro ordenador. Desde la distancia, un atacante se puede introducir en nuestro dispositivo y moverse a su antojo por el sistema, haciendo y deshaciendo. Ello supone un grave peligro y se pueden tomar medidas para evitarlo.

La mayoría de personas que trabajan, estudian o se entretienen delante de un ordenador, coinciden en la preocupación por su privacidad en la red. Por esta razón, muchas veces nos surgen dudas sobre cómo saber si están monitorizando nuestros sistemas y cómo podemos solucionarlo.

Independientemente de la probabilidad y dependiendo en gran parte de las medidas que tomemos para proteger nuestra privacidad, la posibilidad de que haya intrusos en nuestro ordenador existe. Por ello, si existe la más mínima sospecha de que nuestro equipo pueda estar siendo monitorizado de forma remota, que nuestro escritorio pueda ser visto ver en otras computadoras desde cualquier punto del planeta, nuestros archivos o incluso monitorizando nuestra cámara o micrófonos, existe la forma para solucionarlo.

¿Cómo conocer si nuestro ordenador está siendo monitorizado?

- En primer lugar, desde el menú de Inicio, escribiremos en la barra de búsqueda del sistema CMD (seleccionando siempre con el botón derecho del ratón Ejecutar como Administrador) y presionamos Enter o marcamos dicha opción con el ratón.

- En la ventana que se nos abrirá de la consola de Windows, escribiremos a continuación el comando «ipconfig» y presionamos Enter. En la pantalla nos aparecerá nuestra dirección IP.

- Una vez conocemos nuestra dirección IP, escribiremos el comando «netstat -an» y presionaremos Enter. Tras la frase Conexiones activas, se nos mostrará un listado en el que podremos comprobar el protocolo que está usando nuestro ordenador con cada dirección con la que estamos manteniendo comunicación. Junto a dicha información se nos mostrará también la dirección remota, así como el estado en el que se encuentra el dispositivo con el que se está comunicando nuestro ordenador, pudiendo ser Listening (a la escucha), Established (si tenemos la conexión establecida) o Time_Wait (porque esté esperando órdenes dicho dispositivo).

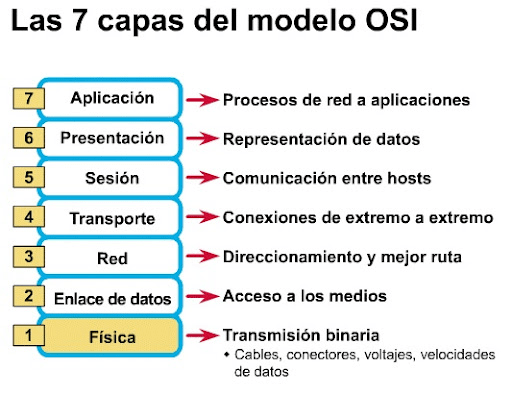

NOTA: no pretendemos complicar la existencia al lector con los distintos protocolos utilizados por el modelo OSI si no está muy introducido en la materia, pero para que se haga una idea, el modelo Open Systems Interconnection (OSI) es un modelo conceptual creado por la Organización Internacional para la Estandarización, que permite que los diversos sistemas de comunicación se conecten usando unos protocolos estándar. En la siguiente imagen se puede apreciar cada una de las capas por las que pasa la interconexión de los distintos dispositivos conectables.

En este apartado, hemos visto la forma de poder comprobar si otro u otros dispositivos están conectados al nuestro y con qué finalidad.

¿Cómo evitar que nuestro ordenador sea monitorizado?

Para evitar que nuestro ordenador sea monitarizado por cualquier atacante remoto y que nuestra privacidad o la confidencialidad de nuestra información se vea amenazada, vamos a ver qué proceso debemos seguir.

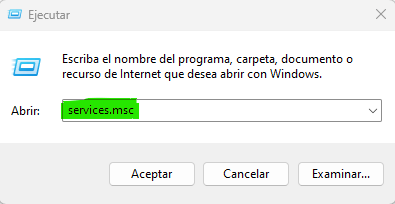

- En primer lugar, en la barra de búsqueda del sistema, escribiremos Ejecutar, una vez se nos abre dicha ventana, escribiremos «services.msc» y presionamos Enter.

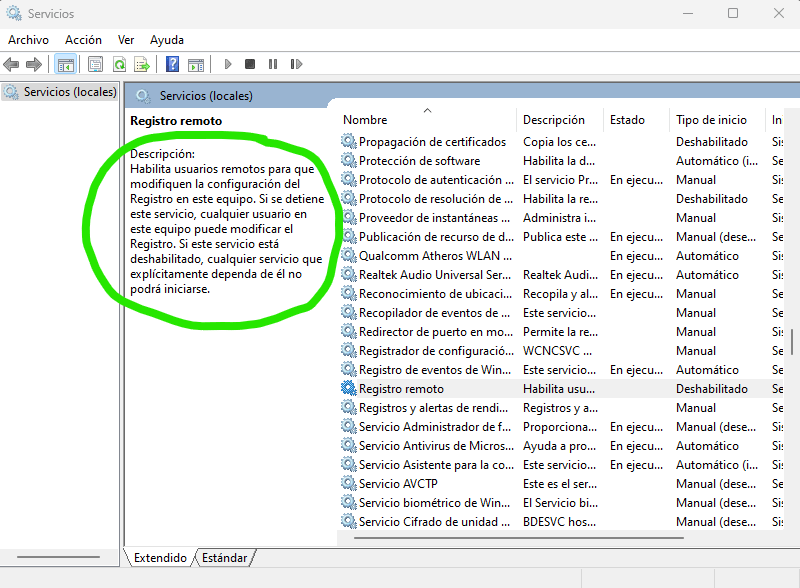

- Una vez presionamos Enter, se nos abrirá la ventana de servicios locales que es lo que en realidad hemos hecho y en ella deberemos buscar en el listado el elemento Registro remoto o puede que nos aparezca como Remote Desktop Configuration, como podemos apreciar en la siguiente captura.

- Si pinchamos una sola vez con el ratón sobre dicho servicio, a la izquierda nos aparecerá la explicación del cometido del mismo, como podemos ver en la captura siguiente.

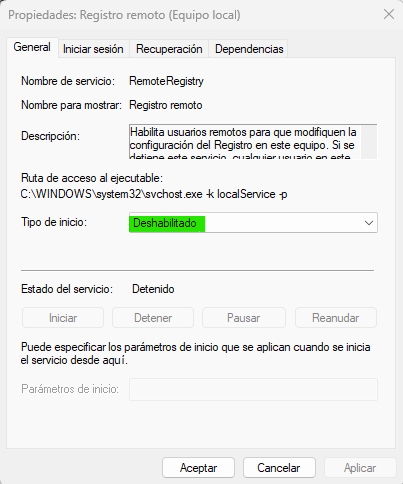

- Por lo tanto, una vez hemos localizado el servicio Registro remoto, pincharemos sobre él con el botón derecho del ratón y en el desplegable que se nos abre, seleccionaremos la opción Propiedades, mostrándonos una ventana como la que se puede ver en la siguiente captura.

- Una vez hemos Deshabilitado el Registro remoto pincharemos en Aplicar, para que se guarden los cambios. Si por el contrario hemos comprobado que ya estaba deshabilitado, pincharemos sobre Aceptar, para salir y cerrar dicha ventana. Cualquiera de las otras opciones que nos puedan aparecer en el desplegable del Tipo de Inicio, posibilitarían que un atacante se pudiese conectar en remoto a nuestro equipo.

CONCLUSIÓN

Debemos ser conscientes que con la monitorización de nuestro dispositivo, un atacante puede conseguir contraseñas, datos almacenados o archivos (fotos, documentos, etc.).

Como medida preventiva, podemos instalar en nuestro ordenador software para encriptar aquellos archivos que contengan información delicada. Existen muchas opciones, tanto de pago como gratuitas.

La monitorización de ordenadores en remoto, puede ser una herramienta muy útil para aquellas empresas que buscan mejorar la productividad y la seguridad de sus empleados.

No debemos olvidar que algunos de los riesgos más comunes de la monitorización de ordenadores en remoto pueden ser:

- Vulnerabilidades de seguridad: La monitorización de ordenadores en remoto puede exponer a los empleados a riesgos de seguridad cibernética, como malware, ransomware, phishing y otros tipos de ataques de ingeniería social.

- Violación de la privacidad: La monitorización de ordenadores en remoto puede suponer una violación de la privacidad y la confianza de los trabajadores, especialmente si se realiza sin el conocimiento o consentimiento de los empleados.

Por tanto, es muy importante que las empresas encuentren el equilibrio, entre la necesidad de supervisar a sus empleados y el respeto a su privacidad.

Medidas que pueden ayudar a lograr este equilibrio pueden ser la transparencia en la implementación de la monitorización, limitación del alcance de la monitorización y la protección de los datos personales de los empleados.

Deshabilitar mientras no sea necesaria la opción de Registro remoto, puede ayudarnos a mantener la privacidad y confidencialidad de nuestros datos y sistemas. Siempre estaremos a tiempo de activarla, en caso de que sea necesario para el trabajo o necesitar recibir asistencia remota por parte de algún profesional informático.

Deja un comentario